Laut der Wirtschaftsprüfungsgesellschaft KPMG stellten 2019 die größten Hemmnisse für Unternehmen, auf Cloud–Lösungen zu setzten, die Einhaltung von Datenschutz und Informationssicherheit dar.(*1) Trotzdem setzen immer mehr Unternehmen auf die Nutzung der Cloud, zum Beispiel bei Amazon Webservices, kurz AWS. Mit einem Marktanteil von 33% in 2019 ist AWS Marktführer unter den Cloud-Anbietern.(*2) Zu den Kunden des Cloud-Service zählen bekannte und wirtschaftlich bedeutende Unternehmen wie Siemens, Netflix, Philips, Zalando, der DB-Konzern aber auch Banken wie die Online-Bank N26.(*3) Auch für kleinere Unternehmen bietet der Einsatz von Cloud-Lösungen große Vorteile. Es müssen keine eigenen Rechenzentren oder etwa Server vorgehalten werden, die dem ständigen technologischen Wandel Schritt halten müssen und somit Investitionskosten verursachen. Die Abrechnung erfolgt in der Regel nach dem Pay as you use Prinzip, d.h. es fallen nur Kosten für Ressourcen und Dienste an, wenn diese auch aktiv genutzt werden. Diese sind in der Regel geringer als die Bereitstellung, Wartung und Betreuung eigener technischer Ressourcen. Sicherheit und der Datenschutz spielen bei AWS eine herausragende Rolle. Dies weisen die an AWS vergebenen Zertifikate nach, welche die Einhaltung der Datenschutzgesetze, je nach Standort des Rechenzentrums, und der Standards in der IT- bzw. Informationssicherheit, bestätigen. Zu nennen wäre für den europäischen Raum, die Datenschutzgrundverordnung sowie der C5-Standard und die ISO-Normen 9001, 27001, 27017 sowie 27018.(*4)

Sensible personenbezogene Daten sicherheitskonform in der AWS Cloud?

Allgemein, AWS Cloud, Digitale Kompetenz, OEV digital campus 360, Prototyping 18. Mai 2021

(*1) KPMG Cloud Monitor 2019

Was sind eigentlich sensible bzw. besonders schützenswerte Daten?

Als besonders schützenswert nennt die DSGVO personenbezogene Daten zu ethnischer und kultureller Herkunft, politischen, religiösen und philosophischen Überzeugungen, Gesundheit, Sexualität und Gewerkschaftszugehörigkeit.

In einem Proof of Concept haben wir gezeigt, wie sensible personenbezogene Daten im Rahmen einer Anwendung sicher und DSGVO konform in einer Public Cloud gespeichert werden können. Ziel war die Entwicklung einer Anwendung, in welcher Dateien, die hochsensible Daten enthalten, innerhalb einer Organisation bereitgestellt und von externen Mitarbeitenden abgerufen werden können.

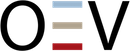

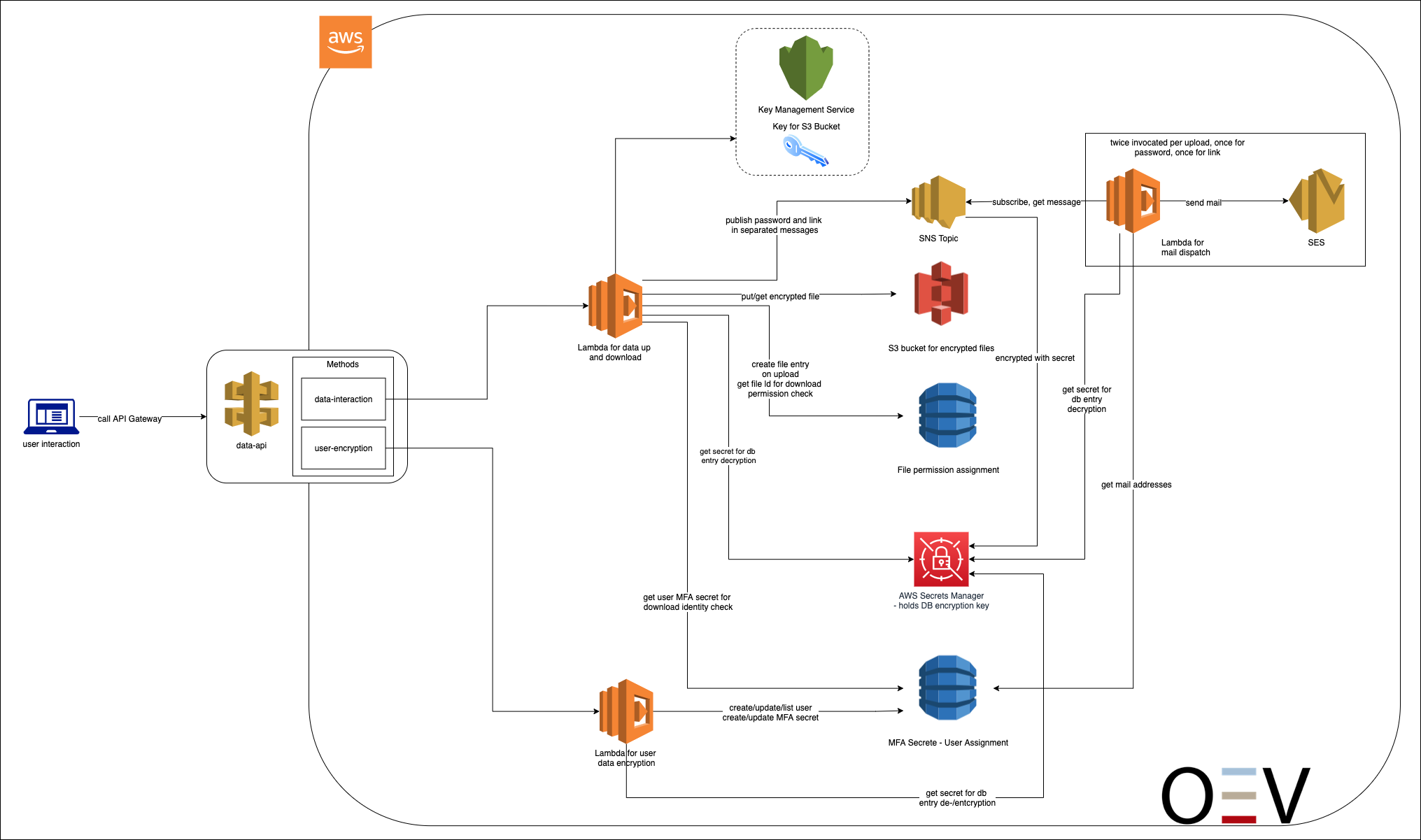

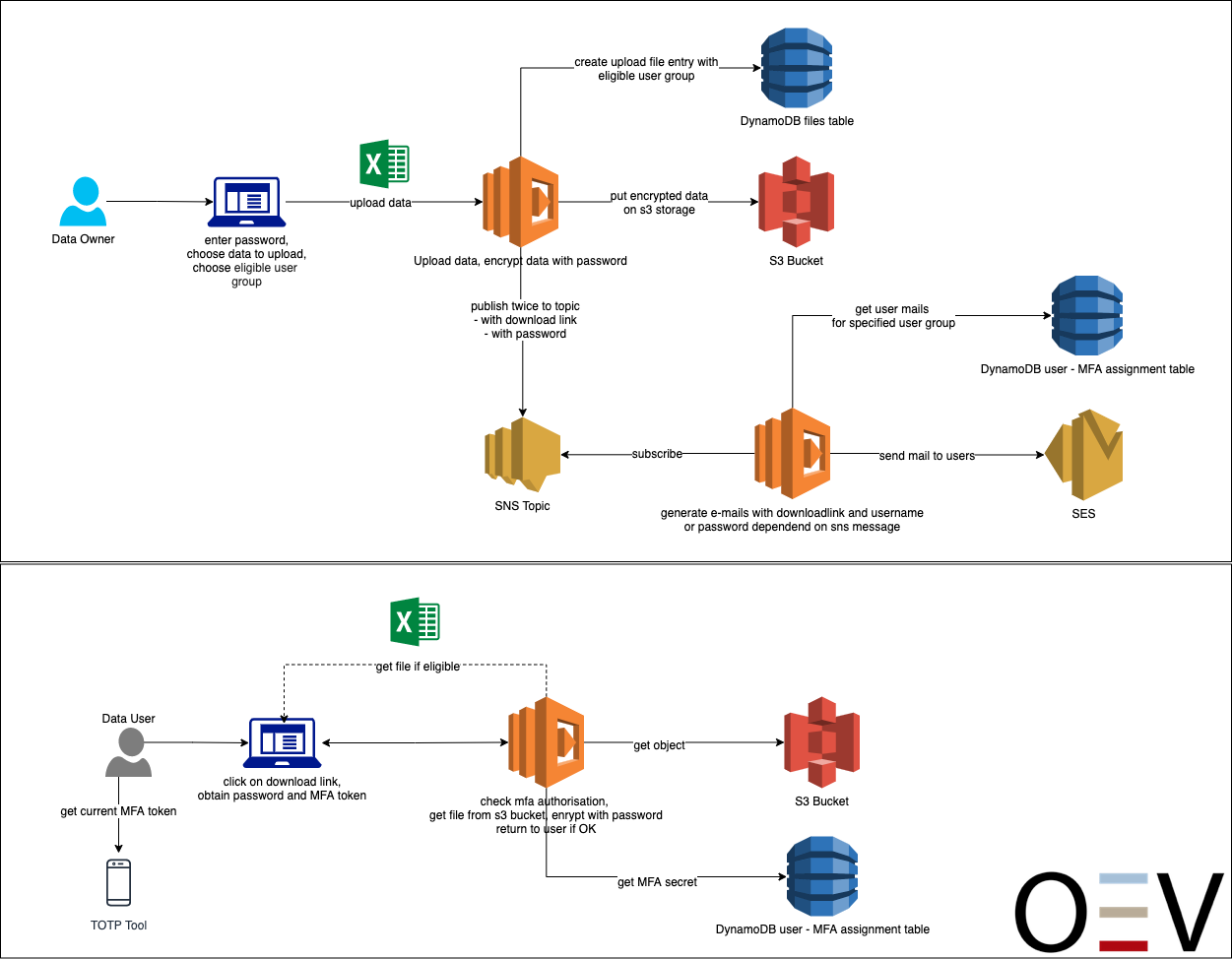

Grundsätzlich ist die Anwendung in einer lose gekoppelten Micro-Services Architektur aufgebaut und basiert damit auf Platform as a Service in der AWS Cloud. Neben dem Upload der Dateien zur Bereitstellung sollen diese auch durch NutzerInnen in Form von Downloads abrufbar sein. Für diesen Zweck wurde für die Anwendung eine Benutzerverwaltung implementiert, mit welcher der Zugriff und Download von Dateien Gruppen und BenutzerInnen individuell gesteuert werden kann. Die Autorisierung der BenutzerInnen erfolgt über eine TOTP (Time-based One-time Password) Multi-Faktor-Authentifizierung, die Verwaltung über eine IP-Restriktierte Administrationsschnittstelle, so dass Änderungen an BenutzerInnen nur von autorisierten Personen innerhalb des Unternehmens vorgenommen werden können. Die Daten werden getrennt in zwei unterschiedlichen Tabellen in einer Datenbank (Amazon Dynamo DB) gespeichert und auf Grund der IAM (Identitätsmanagement) Rollen über eine API Schnittstelle durch eine Lambda Funktion aufgerufen. Bei dem eingesetzten IAM handelt es sich um AWS Identity and Access Management – den IAM Dienst von AWS. Es erfolgt eine durchgehende SSL Verschlüsselung zwischen den einzelnen Services. Zusätzlich werden die Daten durch eigene Sicherheitsmaßnahmen AES256-CBC verschlüsselt und die dazu benötigten Passwörter werden mit einem SHA512 Algorithmus gehashed gespeichert. Die API Schnittstellen werden durch den AWS Api-Gateway Service zur Verfügung gestellt. Dieser übernimmt alle Aufgaben für das Akzeptieren und Verwalten von Verbindungen sowie die Autorisierung, Zugriffskontrolle, Überwachung und Verwaltung des Datenverkehrs. Der Service stellt immer eine HTTPS verschlüsselte Schnittstelle zur Verfügung. Die Zugriffe können mit API-Keys, AWS IAM Rollen und AWS Cognito autorisiert werden. Alle verarbeiteten Daten befinden sich außerdem nur zur Laufzeit in der Ablaufumgebung, es werden keine persistenten Daten innerhalb der Ablaufumgebung erzeugt.

Prozessdarstellung

Für die Entschlüsselung der Daten (Nutzerdaten und Dokumente) aus der Datenbank wird der AWS Secrets Manager genutzt. Dort sind die für die Entschlüsselung notwendigen Schlüssel gespeichert. Dieser wird dynamisch für jede Entschlüsselungsoperation angefordert und zu keiner Zeit in der Laufzeitumgebung vorgehalten. Die Datenbanktabellen sowie die darin enthaltenen Daten sind separat verschlüsselt. Für die hardwareseitige Verschlüsselung der Datenbank und des S3-Bucket wird der AWS Key Management Service genutzt. Dies ist ein Objektspeicher-Service, welcher eine hohe Skalierbarkeit, Verfügbarkeit, Sicherheit und Leistung bietet. Der Service ermöglicht es, beliebige Mengen an Daten zu speichern und zu sichern. Die gespeicherten Objekte werden schlüsselorientiert organisiert. Die Autorisierung zur Verwendung von Schlüsseln in beiden Services erfolgt wieder über die AWS IAM Rollen und Berechtigungen, dadurch kann eine Principle of least Privilege Strategie, wie sie Beispielsweise der BSI Grundschutz fordert, umgesetzt werden. Eine Trennung der Verschlüsselung von Datenbank- und Nutzerdaten verhindert außerdem, dass AdministratorInnen unberechtigt Schlüssel abfragen und die Daten der NutzerInnen entschlüsseln und lesen können. Die Sicherheitsrichtlinie des S3-Bucket ist geschlossen, sodass nur über die S3 API mit entsprechender Autorisierung auf die Daten zugegriffen werden kann. Die Datenlisten werden als Objekte unter einem Schlüssel in dem Bucket abgelegt und sind AES256-CBC verschlüsselte Byte-Streams.

Was bedeuten eigentlich die ganzen Abkürzungen?

Was ist FIPS 140-2?

FIPS (Federal Information Processing Standard) 140-2 ist ein Standard der US-Regierung und beschreibt die Verschlüsselung und die zugehörigen Sicherheitsanforderungen, die IT-Produkte zur vertraulichen, aber nicht klassifizierten Nutzung erfüllen sollten.

Was legt FIPS 140-2 fest?

Der Standard gewährleistet, dass ein Produkt solide Sicherheitspraktiken wie etwa zugelassene, starke Verschlüsselungsalgorithmen und -verfahren einsetzt. Zudem legt er fest, wie Einzelpersonen oder andere Prozesse zur Nutzung des Produkts autorisiert werden müssen und wie Module oder Komponenten zur sicheren Interaktion mit anderen Systemen entwickelt werden müssen.

Quelle: Seagate

Was ist AES?

Der Advanced Encryption Standard (AES) ist einer der heutigen Standards zur Verschlüsselung von Daten. Bei AES handelt es sich um ein symmetrisches Verschlüsselungsverfahren. Das bedeutet, dass der selbe Schlüssel zum Ver- und Entschlüsseln verwendet wird (und bekannt sein muss). AES verwendet eine fixe Blocklänge von 128 Bit sowie eine definierte Schlüssellänge von 128, 192 oder 256 Bit.

Grundsätzlich gilt: Je länger der Schlüssel bzw. die Anzahl Bit, desto sicherer werden die Daten verschlüsselt, und desto mehr Ressourcen werden für die Ver- und Entschlüsselung benötigt. Die Bezeichnungen AES 128, AES 192 und AES 256 beziehen sich dabei jeweils auf die Bit-Länge des Schlüssel.

Was ist CBC?

Cipher Block Chaining Mode (CBC) ist eine Art Erweiterung der Grundchiffrierung (AES) mit einer Rückkopplung und einigen mathematischen Operationen. So kann zu Beginn einer verschlüsselten Sitzung eine Cipher Suite ausgehandelt werden in der z.B. die Verschlüsselung, die Blockgröße und der Modus Festgelegt werden.

Im CBC Modus wird der Klartextblock mit dem vorherigen Chiffretextblock XOR-verknüpft. Durch diese Verknüpfung ist jeder Block direkt abhängig vom Ergebnis aller vorherigen Blöcke. Dadurch können identische Klartextblöcke zu verschiedenen Chiffretextblöcken verschlüsselt werden, insofern mindestens ein Vorläuferblock unterschiedlich ist.

Quelle: IT Security Blog

Was bedeutet SHA?

SHA-2 (Secure Hash Algorithm) ist der Oberbegriff für die kryptologischen Hashfunktionen SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224 und SHA-512/256, die vom US-amerikanischen National Institute of Standards and Technology (NIST) als Nachfolger von SHA-1 standardisiert wurden.

Quelle: Kryptowiki

Normen für Informationssicherheit

Die einzelnen Standards für Informationssicherheit der ISO 2700x-Reihe beschäftigen sich mit diversen Themen im Bereich der Informationssicherheit. So spezifiziert beispielsweise die internationale Norm ISO 27001 ein Informationssicherheits-Managementsystem (ISMS), ISO 27701 ein Datenschutzmanagementsystem, ISO 27017 bietet eine Anleitung zu Informationssicherheitsmaßnahmen bei Cloud Computing und ISO 27005 enthält Richtlinien für das Risikomanagement im Bereich der Informationssicherheit.

Normen für Qualitätsmanagement

Die ISO 9001 ist die meist verbreitete Norm im Qualitätsmanagement. Sie legt die Mindestanforderungen fest, die umzusetzen sind, um die Kundenanforderungen sowie weitere Anforderungen an Produkt- bzw. Dienstleistungsqualität zu erfüllen.

Quelle: DQS

Um weiteren Anforderungen aus gesetzlicher und compliance Sicht gerecht zu werden, basiert das AWS Key Management System auf einem ausfallsicheren Service, bei dem die Schlüssel auf FIPS-140-2 validierten Hardware Sicherheitsmodulen gespeichert werden. Jede Schlüsselnutzung wird mit Cloud-Trail protokolliert und kann nachvollzogen werden.

Ein in Auftrag gegebener Penetrationstest bestätigte die Sicherheit der Systemarchitektur, indem die beabsichtigen Angriffe auf die Anwendung keinen Erfolg erzielten.

Somit können wir abschließend sagen: Sensible personenbezogene Daten sicherheits- und gesetzeskonform in der AWS Cloud verarbeiten? Geht!

Nico Schönnagel

Alexander Röll

Du hast Fragen, Anregungen oder willst einfach mal mit uns quatschen? Lass es uns über das Kontaktformular wissen und wir melden uns bei dir!